Прикладные задачи

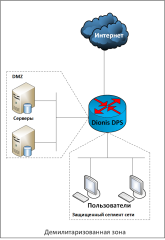

ДМЗ — сегмент сети, содержащий общедоступные сервисы, которые отделены от частных сегментов сети. В качестве общедоступного сервиса может выступать, например, веб-сервис (обеспечивающий его сервер), который физически размещен в локальной сети (Интранет). Сервер должен отвечать на любые запросы из внешней сети (Интернет), при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа. Цель ДМЗ — добавить дополнительный уровень безопасности, который позволит минимизировать ущерб в случае атаки на один из общедоступных сервисов: внешний злоумышленник имеет прямой доступ только к оборудованию в ДМЗ.

ДМЗ — сегмент сети, содержащий общедоступные сервисы, которые отделены от частных сегментов сети. В качестве общедоступного сервиса может выступать, например, веб-сервис (обеспечивающий его сервер), который физически размещен в локальной сети (Интранет). Сервер должен отвечать на любые запросы из внешней сети (Интернет), при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа. Цель ДМЗ — добавить дополнительный уровень безопасности, который позволит минимизировать ущерб в случае атаки на один из общедоступных сервисов: внешний злоумышленник имеет прямой доступ только к оборудованию в ДМЗ.

Для реализации данной задачи используется служба Proxy server — служба, позволяющая клиентам выполнять косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, http://factor-ts.ru), расположенный на другом сервере. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного кеша (в случаях если прокси имеет свой кеш). Прокси-сервер позволяет вести записи обо всех запросах, проходящих через него, а также может работать в прозрачном режиме, что обеспечивает анонимность контроля.

ПАК Dionis DPS обеспечивает безопасность сети и позволяет управлять прохождением трафика через интерфейсы маршрутизатора, обеспечивая фильтрацию принимаемых и передаваемых пакетов по различным критериям (адресам отправителя и получателя, протоколам, номерам портов, содержимому пакета). Правила фильтрации объединяются в IP-списки контроля доступа (ip access-list). Списки контроля доступа могут быть применены к конкретным интерфейсам с учетом направления трафика.

ПАК Dionis DPS обеспечивает безопасность сети и позволяет управлять прохождением трафика через интерфейсы маршрутизатора, обеспечивая фильтрацию принимаемых и передаваемых пакетов по различным критериям (адресам отправителя и получателя, протоколам, номерам портов, содержимому пакета). Правила фильтрации объединяются в IP-списки контроля доступа (ip access-list). Списки контроля доступа могут быть применены к конкретным интерфейсам с учетом направления трафика.

Система обнаружения и предотвращения вторжений (IDS/IPS) входит в состав изделий Dionis DPS, но лицензируется отдельно. Это система сетевой безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них. Системы IPS можно рассматривать как расширение систем обнаружения вторжений (IDS), так как задача отслеживания атак остается одинаковой. Однако они отличаются тем, что IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак. Возможные реакции со стороны IPS: блокировка потоков трафика в сети, сброс соединений, выдача сигналов оператору. Также IPS могут выполнять дефрагментацию пакетов, переупорядочивание пакетов TCP для защиты от пакетов с измененными SEQ и ACK номерами.

Система обнаружения и предотвращения вторжений (IDS/IPS) входит в состав изделий Dionis DPS, но лицензируется отдельно. Это система сетевой безопасности, обнаруживающая вторжения или нарушения безопасности и автоматически защищающая от них. Системы IPS можно рассматривать как расширение систем обнаружения вторжений (IDS), так как задача отслеживания атак остается одинаковой. Однако они отличаются тем, что IPS должна отслеживать активность в реальном времени и быстро реализовывать действия по предотвращению атак. Возможные реакции со стороны IPS: блокировка потоков трафика в сети, сброс соединений, выдача сигналов оператору. Также IPS могут выполнять дефрагментацию пакетов, переупорядочивание пакетов TCP для защиты от пакетов с измененными SEQ и ACK номерами.

Поддержка технологии NAT/PAT позволяет скрывать внутреннюю структуру защищаемых сегментов сети при передаче открытого и закрытого трафика. Сокрытие внутренней структуры защищаемой сети осуществляется путем преобразования IP-адресов внутренней сети (фиктивных адресов) в адрес (-а) внешней сети (реальные адреса) — для исходящих датаграмм (транзитных пакетов).

Поддержка технологии NAT/PAT позволяет скрывать внутреннюю структуру защищаемых сегментов сети при передаче открытого и закрытого трафика. Сокрытие внутренней структуры защищаемой сети осуществляется путем преобразования IP-адресов внутренней сети (фиктивных адресов) в адрес (-а) внешней сети (реальные адреса) — для исходящих датаграмм (транзитных пакетов).

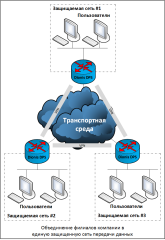

Для объединения филиалов компании в единую защищенную сеть применяются VPN-туннели (ГОСТ). Для построения географически распределенной сети организации может использоваться как симметричная ключевая схема с возможностью интеграции в существующую сеть (IpSec), так и симметричная ключевая схема (DiSec).

Для объединения филиалов компании в единую защищенную сеть применяются VPN-туннели (ГОСТ). Для построения географически распределенной сети организации может использоваться как симметричная ключевая схема с возможностью интеграции в существующую сеть (IpSec), так и симметричная ключевая схема (DiSec).

Обеспечение безопасного доступа удаленных пользователей реализовано по протоколам DiSec, IpSec, OpenVPN. Специальное программное обеспечение DiSec, работающее на платформах Windows 7, 8, 8.1, предназначено для обеспечения криптографической защиты данных, передаваемых по открытым каналам связи с использованием стека протоколов TCP/IP, а также для обеспечения доступа удаленных пользователей к ресурсам сети, защищенным Dionis DPS. В ПО DiSec реализованы два протокола защиты данных, что обеспечивает гибкий подход к реализации защиты. Поддерживаемые протоколы: протокол IKE версии 1 (RFC2407-2409) и ESP (RFC4303), с использованием российских криптоалгоритмов ГОСТ 28147-89, ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-94, ГОСТ Р 34.11-2012.

Обеспечение безопасного доступа удаленных пользователей реализовано по протоколам DiSec, IpSec, OpenVPN. Специальное программное обеспечение DiSec, работающее на платформах Windows 7, 8, 8.1, предназначено для обеспечения криптографической защиты данных, передаваемых по открытым каналам связи с использованием стека протоколов TCP/IP, а также для обеспечения доступа удаленных пользователей к ресурсам сети, защищенным Dionis DPS. В ПО DiSec реализованы два протокола защиты данных, что обеспечивает гибкий подход к реализации защиты. Поддерживаемые протоколы: протокол IKE версии 1 (RFC2407-2409) и ESP (RFC4303), с использованием российских криптоалгоритмов ГОСТ 28147-89, ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-94, ГОСТ Р 34.11-2012.

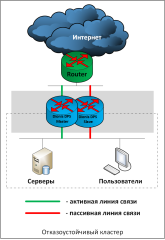

Для обеспечения надежности в данной реализации применяется сетевой протокол VRRP, предназначенный для увеличения доступности/надежности маршрутизаторов, выполняющих роль шлюза по умолчанию. Это достигается путем объединения группы маршрутизаторов в один виртуальный маршрутизатор и назначения им общего IP-адреса, который и будет использоваться как шлюз по умолчанию для всех компьютеров в сети.

Для обеспечения надежности в данной реализации применяется сетевой протокол VRRP, предназначенный для увеличения доступности/надежности маршрутизаторов, выполняющих роль шлюза по умолчанию. Это достигается путем объединения группы маршрутизаторов в один виртуальный маршрутизатор и назначения им общего IP-адреса, который и будет использоваться как шлюз по умолчанию для всех компьютеров в сети.

Кластер — отказоустойчивое решение для постоянного доступа к услугам. Для решения данной задачи используются два одинаковых маршрутизатора Dionis DPS. В каждый момент времени активен только один из них (master). Второй находится в резерве (slave). В случае выхода из строя основного маршрутизатора (master) все функции основного маршрутизатора возьмет на себя slave. Как только master возобновит работу, slave перейдет в режим ожидания. Также маршрутизаторы Dionis DPS поддерживают протокол VRRP.

Кластер — отказоустойчивое решение для постоянного доступа к услугам. Для решения данной задачи используются два одинаковых маршрутизатора Dionis DPS. В каждый момент времени активен только один из них (master). Второй находится в резерве (slave). В случае выхода из строя основного маршрутизатора (master) все функции основного маршрутизатора возьмет на себя slave. Как только master возобновит работу, slave перейдет в режим ожидания. Также маршрутизаторы Dionis DPS поддерживают протокол VRRP.

Резервирование каналов связи — это добавление дополнительных (избыточных) линий связи с целью избавления от узких мест, то есть единственных каналов передачи данных, от работоспособности которых зависит функционирование сети. В Dionis DPS реализовано несколько вариантов резервирования каналов: при помощи протоколов динамической маршрутизации (RIP, OSPF, BGP) или при помощи маршрутизации на основе политик (PBR) с контролем состояния маршрута.

Резервирование каналов связи — это добавление дополнительных (избыточных) линий связи с целью избавления от узких мест, то есть единственных каналов передачи данных, от работоспособности которых зависит функционирование сети. В Dionis DPS реализовано несколько вариантов резервирования каналов: при помощи протоколов динамической маршрутизации (RIP, OSPF, BGP) или при помощи маршрутизации на основе политик (PBR) с контролем состояния маршрута.

Метод распределения трафика между несколькими сетевыми устройствами (например, провайдерами) с целью оптимизации использования ресурсов, сокращения времени обслуживания запросов, горизонтального масштабирования кластера (динамическое добавление/удаление устройств), а также обеспечения отказоустойчивости (резервирования).

Метод распределения трафика между несколькими сетевыми устройствами (например, провайдерами) с целью оптимизации использования ресурсов, сокращения времени обслуживания запросов, горизонтального масштабирования кластера (динамическое добавление/удаление устройств), а также обеспечения отказоустойчивости (резервирования).

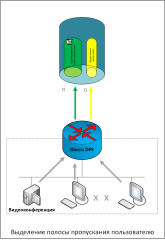

Данная задача возникает при необходимости обеспечения компьютеру или сервису в локальной сети гарантированной скорости работы в Интернете. Решить такую задачу помогает технология управления полосой пропускания, позволяющая распределять ресурсы канала на основе нескольких параметров, в том числе IP-адреса вашего компьютера. Механизм дает возможность зарезервировать гарантированную полосу пропускания для каждого компьютера и сервиса в локальной сети.

Данная задача возникает при необходимости обеспечения компьютеру или сервису в локальной сети гарантированной скорости работы в Интернете. Решить такую задачу помогает технология управления полосой пропускания, позволяющая распределять ресурсы канала на основе нескольких параметров, в том числе IP-адреса вашего компьютера. Механизм дает возможность зарезервировать гарантированную полосу пропускания для каждого компьютера и сервиса в локальной сети.

Реализованный в Dionis DPS механизм приоритизации трафика позволяет обеспечить качество обслуживания на основе распределения ресурсов в ядре сети и определенных классификаторов, а также ограничений на границе сети, комбинируемых с целью предоставления требуемого качества услуг. В этой модели вводится разделение трафика по классам, для каждого из которых определяется свой уровень QoS. QoS состоит из управления формированием трафика (классификация пакетов) и управления политикой (распределение ресурсов, маркировка, управление интенсивностью). Данный механизм является наиболее подходящим примером «умного» управления приоритетом трафика.

Реализованный в Dionis DPS механизм приоритизации трафика позволяет обеспечить качество обслуживания на основе распределения ресурсов в ядре сети и определенных классификаторов, а также ограничений на границе сети, комбинируемых с целью предоставления требуемого качества услуг. В этой модели вводится разделение трафика по классам, для каждого из которых определяется свой уровень QoS. QoS состоит из управления формированием трафика (классификация пакетов) и управления политикой (распределение ресурсов, маркировка, управление интенсивностью). Данный механизм является наиболее подходящим примером «умного» управления приоритетом трафика.

Существует возможность объединения на канальном уровне сегментов локальных сетей в единую сеть, как в рамках локального офиса, так и для удаленных офисов и абонентов.

Существует возможность объединения на канальном уровне сегментов локальных сетей в единую сеть, как в рамках локального офиса, так и для удаленных офисов и абонентов.

При использовании протокола SNMP менеджера на административном компьютере выполняется отслеживание или управление группой хостов или устройств в компьютерной сети. На Dionis DPS есть постоянно запущенная программа, называемая «агентом», которая через SNMP передает информацию менеджеру. На основании этой информации можно отслеживать работоспособность всей системы.

При использовании протокола SNMP менеджера на административном компьютере выполняется отслеживание или управление группой хостов или устройств в компьютерной сети. На Dionis DPS есть постоянно запущенная программа, называемая «агентом», которая через SNMP передает информацию менеджеру. На основании этой информации можно отслеживать работоспособность всей системы.